Wie immer stand Ende März 2017 die KV-Quartalsabrechnung in unserer Praxis an, wobei wir neben der eigentlichen Abrechnungsdatei auch eine digital signierte Gesamtaufstellung (eine pdf) erstellen und zusammen mit der eigentlichen Abrechnungsdatei als Paket mittels KV Safenet an die KV Nordrhein übermitteln.

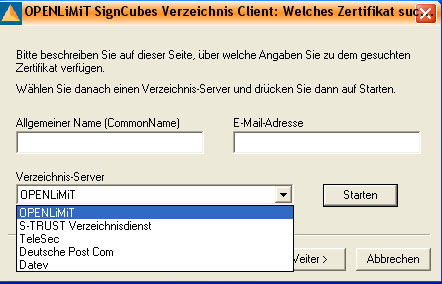

Zur Signatur wird der HBA (Heilberufeausweis) von medisign verwendet, als Signatursoftware (noch) eine nicht mehr ganz frische Version von OPENLIMIT.

Das läuft an sich auch alles ganz gut.

Wäre nicht eine Woche vorher Sommerzeit-Umstellung gewesen.

Aber der Reihe nach.

Es muß hinzugefügt werden, dass ich zwei Wochen zuvor erfolgreich eine Testabrechnung, inkl. digital signierter Gesamtaufstellung (das ist möglich in KV Safenet 2.1) bereits erfolgreich übermittelt hatte, aber das war vor der Zeitumstellung.

Auf unserer Seite lief die Erstellung der Abrechnung für die beiden Ärzte der Praxisgemeinschaft zunächst ganz problemlos: Erstellen der Abrechnungsdatei, der Gesamtaufstellung, die Signatur mittels der jeweiligen HBA, selbst die Übermittlung zur KV Nordrhein, alles ohne Probleme.

Zurück kam eine Quittung, die besagte, dass die Signatur zwar gültig, aber nicht kontrolliert werden konnte. Nach einigen Anrufen bei der KV ergab sich folgende Situation: Die Signatur sei deswegen abgelehnt worden, weil die überprüfende Software zum Zeitpunkt des Eintreffens der Datei auf dem Server der KV eine Signatur vorfand, die eine Stunde in der Zukunft signiert worden war. Also beispielsweise ist die Abrechnung um 10.27 Uhr eingetroffen, die Signatur aber war – laut der kontrollierenden Software bei der KV – um 11.27 Uhr erfolgt, also in der Zukunft, daher habe die Software die Signatur abgelehnt. Ich müsse die Zeiteinstellung auf meinem Rechner überprüfen, so wurde mir mitgeteilt.

Nun ist es aber so: wäre ein einsendender Rechner nicht umgestellt worden, wäre er um eine Stunde in der Vergangenheit, da die Uhren in der Sommerzeitumstellung vorgestellt wurden.

Mit der Zeit wurde mir also klar, dass das Problem nicht auf unserer Seite liegen kann. Wenn der Rechner, der auf Seiten der KV die Signatur kontrolliert in der falschen Zeitzone liegt, oder die Umstellung nicht mitgemacht hat, wird er jede Signatur als aus der Zukunft kommend empfinden – und offenbar ablehnen.

Es gelang mir schließlich, der KV Nordrhein klar zu machen, dass ein solches Problem nicht auf unserer Seite liegen kann. Ein Mitarbeiter der KV hatte zunächst, um das Problem vordergründig zu lösen, die abgelehnte Abrechnung eine Stunde später wieder ins System gestellt (nun fand der kontrollierende Rechner die Uhrzeit der Signatur in Ordnung) und damit – zunächst – das Problem gelöst. Die Abrechnung war nun gültig und passierte das System einwandfrei.

Weitere Kontrollen ergaben nach Aussagen des Mitarbeiters folgende Situation: auf ein- und demselben Rechner der KV waren 3 verschiedene Signatursoftware-Programme installiert, offenbar zu Testzwecken. Zwei davon ließen die Signatur anstandslos passieren, eine nicht, genau diese aber kontrolliert alle Abrechnungen und fand viele davon vermeintlich in der Zukunft. Die Systemzeit dieses Rechners war aber offenbar in Ordnung.

Das Problem ist zum Zeitpunkt dieser Niederschrift noch nicht abschließend gelöst, man behalf sich damit, auf Seiten der KV die abgelehnten Abrechnungen (es gab mehrere Kollegen mit dem Problem) eine Stunde später noch einmal einzustellen, dann jeweils mit Erfolg.

Einige Kollegen konnten das Problem offenbar vermeiden, indem sie eine signierte Abrechnung erst eine Stunde später mit KV Safenet verschickten, oder die Abrechnungssoftware tut dies von sich aus. Dann natürlich findet der KV Rechner keine Probleme.

Nun also verlangte ich eine korrigierte Quittung. Die sei erstellt und verschickt, erreichte mich aber nicht. Eine Kontrolle auf meiner Seite ergab dazu folgendes: technisch sollte die Quittung aus der pdf Datei („Empfang.pdf“), einer Datei mit der Endung „eda“ und einer „begleitdatei.xml“ bestehen. Im Falle der abgelehnten Abrechnung war das auch der Fall.

Diese Quittung war auch erfolgreich übertragen worden.

Die korrigierte Quittung aber erfolgte ohne „begleitdatei.xml“, die wird aber von Seiten der bei uns verwendeten Software (ISYNET von medatixx) zur Anzeige der mittels KV-Safenet empfangenen Daten benötigt und ist auch Teil der KV Safenet-Spezifikation.

Nach einiger Suche fand ich die (korrigierte) Quittung dann auch in den Tiefen meines Servers und konnte sie einsehen und ausdrucken. Sie war übermittelt, aber aufgrund des beschriebenen Fehlers nicht angezeigt worden.

Ein weiterer Anruf bestätigte auch diesen Fehler auf Seiten der KV No.

Aus meiner Sicht also fanden sich zwei Fehler auf Seiten der KV Nordrhein: zum einen ist die Software zur Überprüfung der Signaturen auffälligerweise eine Woche nach Sommerzeitumstellung in der falschen Zeitzone und lehnt die Signaturen daher ab, zum anderen erfolgt die Rücksendung der Quittungen nicht in jedem Falle gemäß der Spezifikationen für KV Safenet.

Wie unter diesen Umständen jemand seine Abrechnung ohne Detailkenntnisse zuzüglich 30 Telefonate machen soll, ist mir schleierhaft. Das ganze ist weit davon entfernt kundenfreundlich zu sein und natürlich höchst ärgerlich.

Ich denke, ich werde in einigen Tagen mehr zum Thema erfahren, ich werden dann erneut berichten.

Filed under: Arztausweis, elektronische Gesundheitskarte, elektronischer Arztausweis, ISYNET, KV Safenet, KV-Connect, Openlimit, OPENLIMT, Signatur | 4 Comments »